Dalam dunia blockchain yang penuh dengan peluang, kita juga harus mewaspadai beberapa risiko kejahatan, salah satunya adalah Sybil Attack atau serangan Sybil. Serangan ini memungkinkan pelaku untuk mencuri dana bahkan mengambil alih kendali suatu proyek blockchain dengan cara menciptakan banyak identitas palsu. Lalu, apa sebenarnya Sybil Attack itu, dan bagaimana cara untuk menghindarinya? Yuk baca selengkapnya di artikel berikut.

Ringkasan Artikel

- ☠️ Serangan Sybil atau Sybil Attack adalah serangan keamanan online di mana penyerang menciptakan banyak identitas palsu atau “node” untuk mengendalikan jaringan blockchain dan mencuri dana.

- 🙍♀️ Istilah “serangan Sybil” berasal dari buku “Sybil” karya Flora Rheta Schreiber yang menceritakan kasus seorang wanita bernama Sybil Dorsett yang memiliki 16 kepribadian berbeda.

- 👨💻 Serangan Sybil melibatkan penyerang yang menciptakan banyak identitas palsu (Sybil Node) yang menyamar sebagai node asli dalam jaringan. Mereka kemudian mengendalikan jaringan dengan menghubungkan diri dengan Honest Node dan mengganggu operasionalnya.

- 🪄 Beberapa cara untuk mencegah serangan Sybil di antaranya adalah menggunakan mekanisme konsensus dengan biaya tinggi, penggunaan deteksi kejahatan berbasis algoritma dan sistem reputasi positif dalam jaringan.

Apa itu Sybil Attack dalam Blockchain?

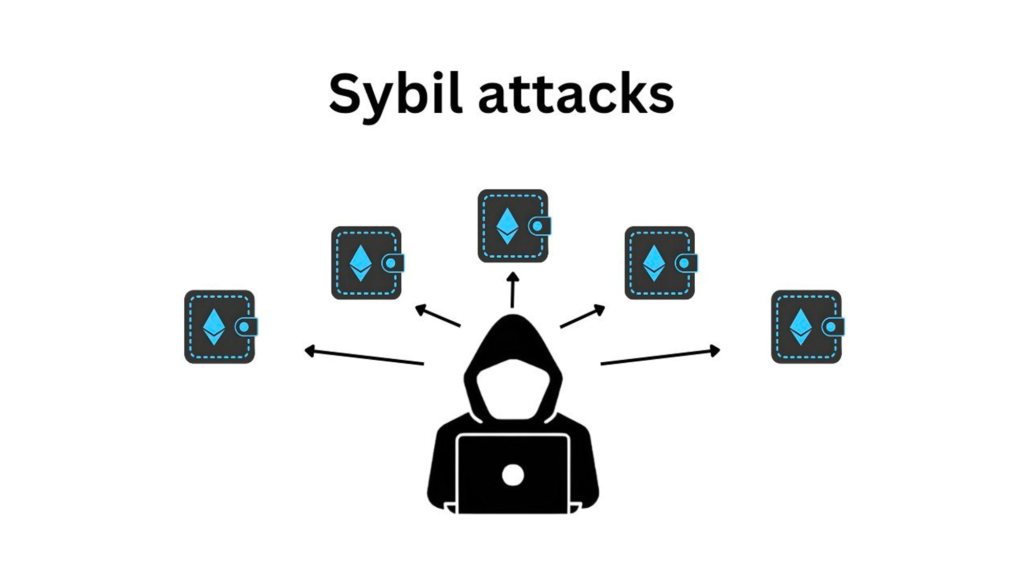

Apa itu Sybil Attack? Sybil Attack atau serangan Sybil adalah jenis serangan keamanan online yang melibatkan individu atau kelompok untuk membuat identitas palsu atau “node” guna mengendalikan jaringan blockchain dan mencuri dana.

Individu atau kelompok yang memiliki sumber daya yang cukup dapat dengan mudah menciptakan banyak identitas palsu dalam jumlah besar. Dengan demikian, mereka menciptakan ilusi bahwa ada lebih banyak individu yang mendukung tujuan mereka daripada yang sebenarnya.

Istilah serangan Sybil berasal dari buku “Sybil” karya Flora Rheta Schreiber yang diterbitkan pada tahun 1973. Buku tersebut mengisahkan tentang Sybil Dorsett, seorang wanita dengan gangguan kepribadian yang memiliki 16 kepribadian berbeda.

Istilah “Sybil Attack” dalam konteks komputer pertama kali diperkenalkan oleh Brian Zill dan John R. Douceur dalam makalah tahun 2002 yang berjudul “The Sybil Attack.” Dalam makalah tersebut, mereka menjelaskan bagaimana penyerang dapat memanfaatkan identitas palsu untuk mengambil kendali atas jaringan peer-to-peer (P2P).

Baca juga: Pengertian Node dan Fungsinya dalam Blockchain.

Cara Kerja Sybil Attack

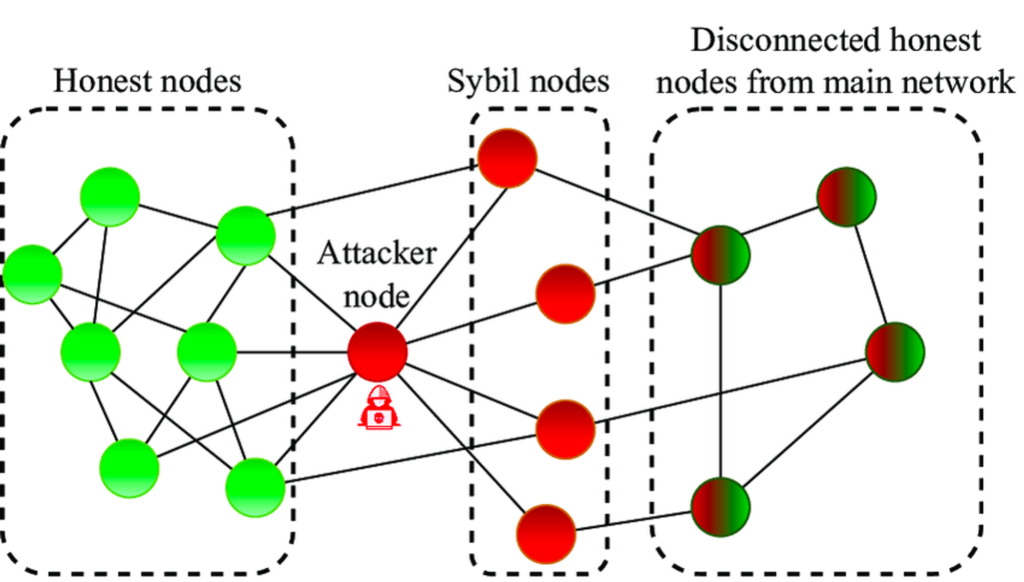

Proses serangan Sybil melibatkan tiga node, yaitu Honest Node, Sybil Node, dan Attacker Node. Dalam melancarkan serangan Sybil, penyerang membuat banyak Sybil Node (sebagai identitas palsu). Sybil Node kemudian menyamar menjadi node asli dan menipu Honest Node agar dapat berkomunikasi satu sama lain.

Setelah berhasil terhubung dengan Honest Node, Sybil Node kemudian memutus jaringan Honest Node dan mengambil alih kendali dalam jaringan. Dengan demikian, Sybil Nodes dapat mengendalikan dan menyebabkan ancaman kemanan dalam jaringan.

Dalam skala besar, serangan Sybil dapat menyebabkan penyerang memiliki potensi untuk mencapai tingkat kendali yang lebih serius terhadap jaringan, bahkan hingga tingkat mengendalikan daya komputasi jaringan. Ini sering disebut sebagai serangan 51% karena penyerang pada dasarnya memiliki lebih dari 50% dari kekuatan komputasi jaringan.

Dengan demikian, Sybil Nodes kemudian dapat memanipulasi data, mengubah urutan transaksi, hingga menolak pembuatan blok. Hal ini menyebabkan kehilangan kepercayaan pengguna dalam blockchain tersebut.

Dalam sistem DAO, serangan Sybil dapat memanipulasi hasil voting atas beberapa proposal dengan mengendalikan banyak identitas. Selain itu, serangan Sybil juga bisa menguasai dan mengendalikan arah proyek dengan membeli sebagian besar token tata kelola suatu proyek blockchain. Namun ini, memerlukan modal yang besar.

Contoh-contoh Sybil Attack

1. TOR Network

Salah satu serangan Sybil awal pada jaringan P2P menimpa Tor Network pada tahun 2014. TOR adalah sebuah jaringan peer-to-peer yang memfasilitasi percakapan pribadi.

Penyerang melakukan serangan Sybil untuk menemukan lokasi dan identitas beberapa pengguna Tor. Ia mengendalikan sekitar 115 relay dari satu IP address, yang berarti hanya satu individu yang mengontrol banyak relay tersebut. Hal ini memberikan penyerang kendali besar atas jaringan dan akses ke informasi yang sensitif.

2. Serangan Sybil pada Monero

Aset crypto Monero (XMR) pernah mengalamai serangan Sybil pada tahun 2020. Penyerang melakukan serangan Sybil untuk membobol data privasi pada blockchain dengan cara menghubungkan data transaksi dengan IP addresses.

Tim developer Monero dapat menghentikan serangan tersebut dan mengurangi sebagian besar kerusakan akibat serangan ini dengan algoritma privasi Monero. Namun demikian, beberapa informasi data pengguna sudah bocor.

3. Airdrop Token Connext Network

Serangan Sybil juga dapat terjadi pada proses airdrop token, seperti yang dialami oleh Connext Network, sebuah protokol yang berinteraksi dengan native blockchain bridge. Connext Network mengalami serangan Sybil pada airdrop token asli mereka. Penyerang menciptakan banyak wallet untuk memenuhi syarat mengklaim token melalui airdrop.

Sebuah akun wallet yang baru dibuat empat jam sebelum airdrop dimulai, mampu melakukan klaim token lebih dari 200 token untuk dirinya sendiri melalui berbagai wallet dalam waktu singkat. Aturan airdrop hanya memperbolehkan satu klaim per wallet.

Penyerang kemudian menjual token tersebut dan menghasilkan keuntungan sekitar 38.000 dolar AS. Selain itu, wallet tersebut mengirimkan spam dalam jumlah besar yang membuat interface pengguna airdrop menjadi offline.

Cara Mencegah Sybil Attack

- Mekanisme Konsensus Berbiaya Tinggi

Tujuan utama dalam serangan Sybil adalah mengambil alih blockchain untuk mencuri dana. Akan tetapi, mekanisme konsensus yang mahal dapat menggagalkan upaya ini. Contohnya, di Ethereum, diperlukan staking 32 ETH (senilai 52.160 dolar AS per 6 September 2023) untuk menjalankan satu node. Dengan demikian, **menjalankan banyak node untuk serangan Sybil tidaklah murah.

Algoritma konsensus PoS mengharuskan operator node melakukan staking besar, dan jika melakukan kesalahan, maka staking-nya akan dipotong oleh sistem. Jadi, menjalankan Sybil Node akan menjadi mahal dan sulit.

Selain itu, untuk menguasai jaringan, penyerang harus memiliki 51% dari suplai aset crypto ETH yang beredar. Biayanya tentu sangat tinggi dan membuatnya sangat tidak mungkin.

Di sisi lain, jaringan PoW seperti Bitcoin juga sulit untuk diserang karena biaya perangkat keras yang diperlukan untuk menambang BTC cukup mahal. Dengan kata lain, biaya serangan Sybil akan jauh lebih besar daripada potensi keuntungannya.

- Pendeteksian Berbasis Algoritma

Para ahli komputer dan blockchain developer telah merancang algoritma yang dapat memantau keberadaan Sybil Node dalam jaringan P2P. Algoritma-algoritma ini dapat mengamati tindakan yang tidak biasa atau keluar dari aturan dalam operasi jaringan.

Jika algoritma-algoritma ini mendeteksi kejanggalan, mereka akan memberikan peringatan atau bahkan secara otomatis mengaktifkan langkah-langkah keamanan.

- Sistem Reputasi

Sistem reputasi adalah salah satu pendekatan dalam mencegah serangan Sybil. Dalam sistem ini, para partisipan yang telah terverifikasi dan memiliki rekam jejak positif dalam jaringan diberikan hak akses yang lebih besar dibandingkan dengan anggota baru yang belum terverifikasi.

Partisipan yang terverifikasi memiliki tingkat akses yang lebih besar atau pengaruh lebih besar dalam pengambilan keputusan. Sistem ini nantinya dapat memanfaatkan Soulbound Token (SBT) yang berfungsi sebagai token identitas pengguna. SBT dapat menetapkan kekuatan voting berdasarkan interaksi dan reputasi pengguna dengan komunitas.

Baca selengkapnya tentang apa itu Soulbound Token (SBT) di artikel ini, salah satu cara mencegah Sybil Attack.

Kesimpulan

Serangan Sybil pada aset crypto besar seperti Bitcoin dan Ethereum cenderung kurang berdampak karena desentralisasinya yang tinggi dan komunitas yang kuat. Namun, semua proyek crypto harus tetap berhati-hati terhadap potensi serangan Sybil, yang dapat menyebabkan pelanggaran data dan kehilangan dana yang signifikan.

Banyak blockchain lebih rentan terhadap serangan Sybil, yang dapat merusak privasi dan keamanan. Oleh karena itu, setiap jaringan blockchain perlu mengambil langkah-langkah pencegahan untuk melindungi diri dari serangan ini. Menggabungkan beberapa tindakan pencegahan dapat meningkatkan keamanan secara keseluruhan.

Membeli Aset Crypto di Aplikasi Pintu

Kamu bisa berinvestasi pada aset crypto seperti BTC, ETH, SOL dan lainnya tanpa harus khawatir adanya penipuan melalui Pintu. Selain itu, semua aset crypto yang ada di Pintu sudah melewati proses penilaian yang ketat dan mengedepankan prinsip kehati-hatian.

Aplikasi Pintu kompatibel dengan berbagai macam dompet digital populer seperti Metamask untuk memudahkan transaksimu. Ayo download aplikasi cryptocurrency Pintu di Play Store dan App Store! Keamananmu terjamin karena Pintu diregulasi dan diawasi oleh Bappebti dan Kominfo.

Selain melakukan transaksi, di aplikasi Pintu, kamu juga bisa belajar crypto lebih lanjut melalui berbagai artikel Pintu Academy yang diperbarui setiap minggunya! Semua artikel Pintu Akademi dibuat untuk tujuan edukasi dan pengetahuan, bukan sebagai saran finansial.

Referensi

- Cyberscope, What are Sybil Attacks on the Blockchain, Medium, diakses 5 September 2023.

- Fáwọlé John dan Ciattaglia Luciano, Sybil Attack in Blockchain: Examples & Prevention, Hacken, diakses 5 September 2023.

- Worldcoin Team, What is a Sybil Attack? A 101 Guide, Worldcoin, diakses 5 september 2023.

- Xenia Soares, What Is a Sybil Attack? BeInCrypto, diakses 5 September 2023.